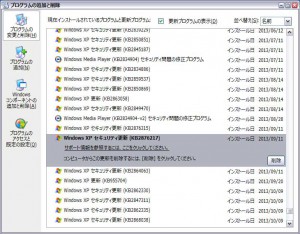

2014年12月6日0900~7日1700(日本時間)で開催されました。

とりあえず、後で解く用のメモ。write-upは後で

Crypto:100:Easy Cipher

Crypto:200:Decrypt it (Easy)

Crypto:300:Decrypt it (Hard)

Crypto:400:Ms.Fortune? Misfortune. : 4096-bit RSA

Binary:100:Shuffle

Binary:100:Reverse it

Binary:200:Let’s disassemble

Exploit:300:Advanced RISC Machine

Exploit:500:ROP: Impossible

Exploit:400:Holy shellcode

Exploit:500:Japanese super micro-controller

Web:100:jspuzzle

Web:200:REA-JUU WATCH

Web:300:Bleeding “Heartbleed” Test Web

Web:400:Binary Karuta

Web:500:XSS Bonsai (aka. Hakoniwa XSS Reloaded)

QR:200:QR (Easy)

QR:300:SECCON Wars: The Flag Awakens

QR:400:BBQR

Forensics:100:Get the key.txt

Forensics:300:Read it

Forensics:400:UnknownFS

Forensics:500:Confused analyte

Programming:100:Choose the number

Programming:400:The Golden Gate

Network:100:Get the key

Network:300:Get from curious “FTP” server

Network:200:version2

Crypto:100:Easy Cipher

87 101 108 1100011 0157 6d 0145 040 116 0157 100000 0164 104 1100101 32 0123 69 67 0103 1001111 1001110 040 062 060 49 064 100000 0157 110 6c 0151 1101110 101 040 0103 1010100 70 101110 0124 1101000 101 100000 1010011 1000101 67 0103 4f 4e 100000 105 1110011 040 116 1101000 0145 040 1100010 0151 103 103 0145 1110011 0164 100000 1101000 0141 99 6b 1100101 0162 32 0143 111 1101110 1110100 101 0163 0164 040 0151 0156 040 74 0141 1110000 1100001 0156 056 4f 0157 0160 115 44 040 0171 1101111 117 100000 1110111 0141 0156 1110100 32 0164 6f 32 6b 1101110 1101111 1110111 100000 0164 1101000 0145 040 0146 6c 97 1100111 2c 100000 0144 111 110 100111 116 100000 1111001 6f 117 63 0110 1100101 0162 0145 100000 1111001 111 117 100000 97 114 0145 46 1010011 0105 0103 67 79 1001110 123 87 110011 110001 67 110000 1001101 32 55 060 100000 110111 0110 110011 32 53 51 0103 0103 060 0116 040 5a 0117 73 0101 7d 1001000 0141 1110110 1100101 100000 102 0165 0156 33

Crypto:200:Decrypt it (Easy)

Crypto:300:Decrypt it (Hard)

g^k=69219086192344

20

Crypto:400:Ms.Fortune? Misfortune. : 4096-bit RSA

encrypted.gpg is encrypted by 4096-bit RSA algorithm. But I'm sure you can decrypt it.

problem.tar.xz

encrypted.gpgは実際に4096-bit RSAで暗号化されている。 でも、君ならきっと復号できるはずだ。

Binary:100:Shuffle

find the string before randomizing.

shuffle

Binary:100:Reverse it

Reverseit

Binary:200:Let’s disassemble

nc disassemble.quals.seccon.jp 23168

Exploit:300:Advanced RISC Machine

Read flag.txt

http://micro.pwn.seccon.jp/arm/

Exploit:500:ROP: Impossible

ropi.pwn.seccon.jp:10000

以下の擬似コードのように、"/flag"を読み込んでその内容をstdoutに出力せよ

open("/flag", 0);

read(3, buf, 32);

write(1, buf, 32);

【注】実行ファイル"vuln"はIntel Pin tool(ソースコードはnorop.cpp)で守られています。

vuln

norop.cpp

norop_conf

Exploit:400:Holy shellcode

サーバ hebrew.pwn.seccon.jp:10016 から keyword.txt をゲットしよう。

UTF-16LEのヘブライ文字だけで書かれた聖なるシェルコード

http://hebrew.pwn.seccon.jp/nikud/hebrew-utf16le.html

サーバファイル:

stage16

stage16_conf

例:

$ vi holy.nasm

BITS 32

db 0x24,0xFB,0x34,0xFB,0x1E,0xFB,0x1F,0xFB

db 0x0a

$ nasm -f bin holy.nasm -o holy

$ cat holy | nc hebrew.pwn.seccon.jp 10016

ご加護を!

Exploit:500:Japanese super micro-controller

Read flag.txt

http://micro.pwn.seccon.jp/sh/

Web:100:jspuzzle

jspuzzle.zip

You need to fill in all blanks!

Web:200:REA-JUU WATCH

http://reajuu.pwn.seccon.jp/

Web:300:Bleeding “Heartbleed” Test Web

http://bleeding.pwn.seccon.jp/

Web:400:Binary Karuta

http://binkaruta.pwn.seccon.jp/binkaruta/

約35種類のarchからダンプが表示されます。正解を選択してください。

100回連続で解いてください。

60秒でタイムアウトされます。また間違うと60秒のペナルティがあります。

Web:500:XSS Bonsai (aka. Hakoniwa XSS Reloaded)

bonsaiXSS.zip

* This challenge have 2 answers (2 steps).

If you collect 2 answers, you can get full point (500pts).

[#9 "XSS Bonsai" 動作環境について]

Bonsai XSS の問題が上手く動作しない場合は Visual Studio Express 2013 Web (evaluation) か別のバージョンの Visual Studioのインストールした環境で試してみてください。

テストはstage1 で以下を入力してみてください。

";alert('XSS');//

“Congratulation” のアラートウィンドウが表示されステージ2に進めば正常に動作しています。お手数をおかけします。

[#10 "XSS Bonsai" 動作環境について2]

「send」 ボタンを押しても何も動作がしない場合には、IEのセキュリティセッティングのインターネットゾーンの設定を以下の画像のように変更をしてみてください。

http://files.quals.seccon.jp/bonsai_ie_settings.png

QR:200:QR (Easy)

世界一面白いジョーク:

昨晩フランネルケーキを食べる夢を見たんだけど、

朝起きたらQRコードが半分なくなってたんだ!

QR:300:SECCON Wars: The Flag Awakens

# Not need Japanese text to solve this task.

# If you need it ? see below :)

http://pastebin.com/uXByBZv5

QR:400:BBQR

Let's enjoy BBQR!

Forensics:100:Get the key.txt

forensic100.zip

Forensics:300:Read it

Readit

Forensics:400:UnknownFS

このイメージは名状しがたいファイルシステムでフォーマットされています。 私が思うに、このファイルシステムはFATファイルシステムと似ていますが、実際のところ分かりません。

解析して、隠されたキーを探しましょう。

https://seccon2014.b.storage.sakura.ad.jp/unknownfs.zip

Forensics:500:Confused analyte

次のIOC(hoge.jpg)のブラックボックスに当てはまる文字列を入れてください。 (解答形式 SECCON{string})

hoge.zip (pass:infected)

Programming:100:Choose the number

nc number.quals.seccon.jp 31337

sorry fixed URL

Programming:400:The Golden Gate

暗号文と一緒にエンコーダーボードを見つけた。解読を助けて欲しい!

The cipher text: BQDykmgZ0I6SaQnq4o/iEONudetXdPJdpl1UVSlU69oZOtvqnHfinOpcEfIjXy9okkVpsuw2kpKS==

Main: エンコーダーボード写真(GooleDrive)

Mirror: https://seccon2014-online.b.storage.sakura.ad.jp/encoder_board_photos.zip

Network:100:Get the key

nw100.pcap

Network:300:Get from curious “FTP” server

ftp://ftpsv.quals.seccon.jp/

Network:200:version2

もうすぐ version 2 が来るけど準備はいいかい?

srv h2o.pwn.seccon.jp.